Timthumb ievainojamība padara daudzas WordPress vietnes bloķētas Google

Word Press Drošība / / March 17, 2020

Google ļaunprātīgas programmatūras brīdinājumi sāka popping visā internetā šī mēneša sākumā, un pat tagad vietnes joprojām tiek inficētas ar autonomiem interneta skriptiem. Ja jūs izmantojat WordPress vietni ar pielāgotu premium tēmu, iespējams, jau mēģinot apmeklēt savu vietni, jūs redzēsit iepriekš minēto ziņojumu (cerams, ka ne….). Problēma ir saistīta ar neaizsargātību, kas nesen atklāta populārajā attēlu manipulācijas skriptā ar nosaukumu Timthumb. Skripts ir ļoti populārs izcilu WordPress motīvu vidū, kas padara šo izmantošanu īpaši bīstamu, jo kods tiek izmantots savvaļā jau vairākas nedēļas. Labās ziņas ir tas, ka es pārskatīšu ne tikai to, kā noteikt, vai jūs jau esat inficējies, bet arī laboju savu emuāru, lai vispirms neinficētos.

Google ļaunprātīgas programmatūras brīdinājumi sāka popping visā internetā šī mēneša sākumā, un pat tagad vietnes joprojām tiek inficētas ar autonomiem interneta skriptiem. Ja jūs izmantojat WordPress vietni ar pielāgotu premium tēmu, iespējams, jau mēģinot apmeklēt savu vietni, jūs redzēsit iepriekš minēto ziņojumu (cerams, ka ne….). Problēma ir saistīta ar neaizsargātību, kas nesen atklāta populārajā attēlu manipulācijas skriptā ar nosaukumu Timthumb. Skripts ir ļoti populārs izcilu WordPress motīvu vidū, kas padara šo izmantošanu īpaši bīstamu, jo kods tiek izmantots savvaļā jau vairākas nedēļas. Labās ziņas ir tas, ka es pārskatīšu ne tikai to, kā noteikt, vai jūs jau esat inficējies, bet arī laboju savu emuāru, lai vispirms neinficētos.

Kā pārbaudīt, vai jums nav problēmu

Papildus tam, ka pārlūkā Chrome tiek parādīts brīdinājums, kas līdzīgs iepriekš minētajam, apmeklējot jūsu vietni, ir divi vienkārši veidi, kā noskaidrot, vai jūsu WordPress instalācija nav inficēta.

Pirmais ir Sucuri izstrādāts ārējs WordPress skeneris: http://sitecheck.sucuri.net/scanner/

Otrais ir servera puses skripts, kuru jūs augšupielādējat savā vietnē un pēc tam ielādējat no tīmekļa pārlūka. Tas ir pieejams vietnē http://sucuri.net/tools/sucuri_wp_check.txt un pēc lejupielādes tie būs jāpārdēvē atbilstoši Sucuri norādījumiem zemāk:

- Saglabājiet skriptu vietējā mašīnā, ar peles labo pogu noklikšķinot uz saites iepriekš un saglabājiet saiti kā

- Piesakieties savā vietnē, izmantojot sFTP vai FTP (mēs iesakām sFTP / SSH)

- Augšupielādējiet skriptu saknes WordPress direktorijā

- Pārdēvējiet sucuri_wp_check.txt uz sucuri_wp_check.php

- Palaidiet skriptu, izmantojot izvēlēto pārlūku - jūsudomens.com/sucuri_wp_check.php - Pārliecinieties, vai mainījāt sava domēna URL ceļu un visur, kur augšupielādējāt failu

- Pārbaudiet rezultātus

Ja skeneri atrod kaut ko inficētu, jūs vēlaties nekavējoties noņemt inficētos failus. Bet, pat ja skeneros ir redzams “viss skaidrs”, jums, iespējams, joprojām ir problēma ar jūsu faktisko mēbeļu uzstādīšanu.

Kā to salabot?

Pirmkārt, ja jūs to vēl neesat izdarījis - dublējiet un lejupielādējiet WordPress direktorijas un MySQL datu bāzes kopiju. Norādījumus par MySQL datu bāzes dublēšanu skatiet WordPress Codex. Jūsu dublējumā var būt nevēlams saturs, taču tas ir labāk nekā sākt no nekā.

Tālāk satveriet timthumb jaunāko versiju plkst http://timthumb.googlecode.com/svn/trunk/timthumb.php

Tagad mums ir jānostiprina jaunais timbthumb .php un jāpadara tas tāds, lai ārējās vietnes nevarētu aktivizēt palaist skriptus. Lai to izdarītu, rīkojieties šādi:

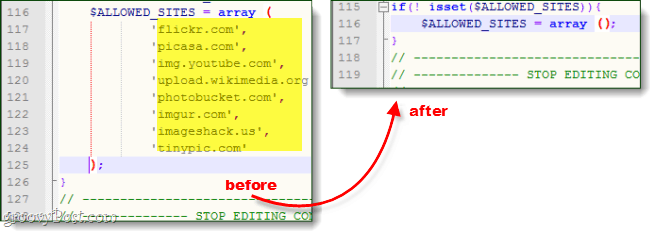

- Izmantojiet teksta redaktoru, piemēram Notepad ++ un dodieties uz 27. rindiņu timbthumb.php - tas būtu jālasa $ atļauts vietnes = masīvs (

- Noņemiet visas uzskaitītās vietnes, piemēram, “imgur.com” un “tinypic.com”.

- Pēc visu noņemšanas iekavās tagad jābūt tukšām un aizvērtām šādi: $ atļauts vietnes = masīvs();

- Saglabāt izmaiņas.

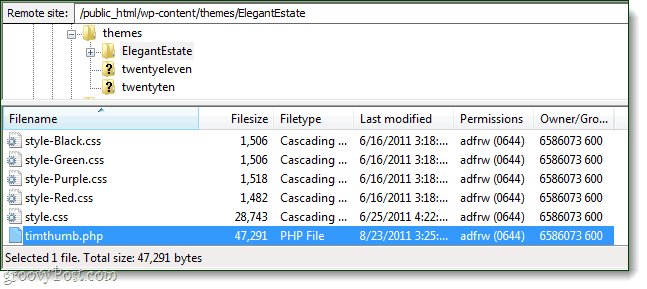

Labi, tagad, kad jūsu jaunais timbthumb skripts ir drošs, jums būs jāveido savienojums ar savas vietnes serveri, izmantojot FTP vai SSH. Lielākajā daļā WordPress pielāgoto motīvu, kas izmanto timbthumb, tas atrodas wp-saturs \ motīvi \ [izvēlne] mape. Izdzēsiet veco timbhumb.php un aizstājiet to ar jauno. Ja jūsu serverī ir vairāk nekā viens timbthumb eksemplārs, noteikti jāaizstāj VISI no tiem - ņemiet vērā, ka dažreiz tie vienkārši tiks saukti īkšķis.php.

Kad esat atjauninājis sava tīmekļa servera timbthumb un izdzēsis visus failus, kurus atklāja iepriekš minētie skeneri, jums ir vairāk vai mazāk labi. Ja domājat, ka jūs, iespējams, nedaudz jaunināt uz vēlu un jūs jau varētu būt inficēts, jums nekavējoties jāsazinās ar savu tīmekļa mitinātāju un jālūdz viņam veikt pilnu tīmekļa servera AV skenēšanu. Cerams, ka tad var palīdzēt izlabot, pretējā gadījumā jums, iespējams, vajadzēs atgriezties pie dublējuma.