Publicēts

Lai palīdzētu aizsargāt savu drošību un privātumu, ir svarīgi saprast šifrēto DNS trafiku un to, kāpēc tas ir svarīgi.

Plašajā, savstarpēji saistītajā interneta jomā, Domēna vārdu sistēma (DNS) darbojas kā galvenais ceļvedis, pārvēršot cilvēkiem draudzīgus domēna nosaukumus, piemēram, “example.com” IP adresēs, ko saprot mašīnas. Katru reizi, kad apmeklējat vietni vai nosūtāt e-pastu, tiek veikts DNS vaicājums, kas kalpo kā tilts starp cilvēka nodomu un mašīnas darbību. Tomēr gadiem ilgi šie DNS vaicājumi ir bijuši atklāti un pārsūtīti vienkāršā tekstā, padarot tos par zelta raktuvēm snoopers, hakeri un pat daži interneta pakalpojumu sniedzēji (ISP), kas meklē ieskatu lietotāju internetā uzvedību. Ievadiet jēdzienu “šifrēta DNS trafika”, kuras mērķis ir aizsargāt šos svarīgos meklējumus, iekapsulējot tos kriptogrāfiskās aizsardzības slāņos.

Problēmas ar tradicionālo DNS

Pirms iedziļināties šifrētās DNS trafika aprakstā, mums, iespējams, vajadzētu runāt par DNS trafiku kopumā. Domēna vārdu sistēma (DNS) ir mūsu digitālās jomas atslēga. Padomājiet par to kā par sarežģītu interneta direktoriju; tās uzdevums ir ne tikai padarīt tiešsaistes navigāciju lietotājiem intuitīvu, bet arī palielināt tiešsaistes pakalpojumu noturību.

Savā pamatā DNS novērš plaisu starp cilvēkiem un mašīnām draudzīga interneta adrese formātos. Ikdienas lietotājam tā vietā, lai atsauktu atmiņā sarežģītu IP (interneta protokola) adresi, piemēram, “104.25.98.13” (apzīmē tā IPv4 adrese) vai 2400:cb00:2048:1:6819:630d (IPv6 formāts), var vienkārši ievadīt “groovypost.com” pārlūkprogramma.

Lai gan cilvēkiem, ieguvumi ir nepārprotami, lietojumprogrammām un ierīcēm DNS funkcija iegūst nedaudz atšķirīgu nokrāsu. Tās vērtība ne vienmēr ir palīdzēja atmiņai — galu galā programmatūra necīnās ar aizmāršību, kā mēs to darām. Tā vietā DNS šajā gadījumā stiprina noturību.

Kā, jūs jautāsiet? Izmantojot DNS, organizācijas neaprobežojas tikai ar vienu serveri. Tā vietā viņi var izkliedēt savu klātbūtni daudzos serveros. Šī sistēma nodrošina DNS novirzīt lietotāju uz optimālāko serveri savām vajadzībām. Tas var novest lietotāju pie servera, kas atrodas tuvu, novēršot gausas darbības iespējamību, kas saistīta ar kavēšanos.

Šis stratēģiskais virziens ir stūrakmens lielākajai daļai mākoņpakalpojumu, kur DNS ir galvenā loma lietotāju saistīšanā ar tuvumā esošiem skaitļošanas resursiem.

Privātuma problēmas saistībā ar DNS

Diemžēl DNS ir potenciāli liela privātuma problēma. Ja netiek izmantota kāda veida šifrēšana, kas nodrošinātu aizsargvairogu ierīces saziņai ar DNS risinātāju, jūs riskējat ar nepamatotu piekļuvi vai izmaiņām jūsu DNS apmaiņai.

Tas ietver personu ielaušanos jūsu Wi-Fi tīklā, jūsu interneta pakalpojumu sniedzēja (ISP) un pat starpnieku iejaukšanos. Sekas? Kompromitēts privātums, jo nepiederošie cilvēki atpazīst jūsu bieži sastopamos domēna vārdus.

Savā pamatā šifrēšana vienmēr ir atbalstījusi a droša un privāta internetet pārlūkošanas pieredzi. Saprotot, ka lietotājs piekļuva vietnei “groovypost.com” varētu šķist triviāls, plašākā kontekstā tas kļūst par portālu, lai izprastu personas uzvedību tiešsaistē, vēlmes un, iespējams, mērķi.

Šādi savāktie dati var pārveidoties par precēm, pārdot uzņēmumiem finansiāla labuma gūšanai vai izmantot ļaundabīgu dalībnieku ieročus, lai organizētu fiskālo viltojumu.

Pārskats, kuru veidojis Neustar Starptautiskā drošības padome 2021. gadā atklāja šos draudus, atklājot, ka satriecoši 72% uzņēmumu ir saskārušies ar vismaz vienu DNS iebrukumu iepriekšējā gadā.

Turklāt 58 % no šiem uzņēmumiem piedzīvoja ievērojamas sekas pēc iebrukuma. Pieaugot DNS pārkāpumiem, šifrēta DNS trafika kļūst par aizsargu pret daudziem draudiem, tostarp spiegošanu, viltošanu un dažādām sarežģītām DNS stratēģēm.

Šifrēta DNS trafika: dziļa niršana

Šifrēta DNS trafika pārveido caurspīdīgos DNS datus drošā formātā, ko var atšifrēt tikai saziņas entītijas: DNS klients (piemēram, pārlūkprogrammas vai tīkla ierīces) un DNS risinātājs.

DNS šifrēšanas attīstība

Sākotnēji DNS nebija iegults ar drošības atribūtiem. DNS dzimšana notika laikā, kad radās internets, kurā nebija tiešsaistes tirdzniecības, banku vai digitālo veikalu. DNS šifrēšana šķita lieka.

Tomēr, pievēršoties mūsdienu ainavai, ko raksturo e-uzņēmumu uzplaukums un kiberdraudu pieaugums, ir kļuvusi skaidra nepieciešamība pēc lielākas drošības attiecībā uz DNS privātumu.

Lai risinātu šo vajadzību, ir izveidoti divi ievērojami šifrēšanas protokoli: DNS, izmantojot TLS (DoT) un DNS, izmantojot HTTPS (DoH).

DNS, izmantojot TLS (DoT)

DoT izmanto Transporta slāņa drošība (TLS) protokols, lai aizsargātu un iekapsulētu DNS dialogus. Interesanti, ka TLS, ko parasti atpazīst cits nosaukums — SSL, nodrošina HTTPS vietņu šifrēšanu un autentifikāciju.

DNS mijiedarbībai DoT izmanto lietotāja datagrammas protokolu (UDP) kopā ar TLS aizsardzību. Braukšanas ambīcijas? Palieliniet lietotāju privātumu un kavējiet potenciālos ļaunprātīgos dalībniekus, kuru mērķis ir pārtvert vai modificēt DNS datus.

Port 853 ir dominējošais ports starp digitālajiem DoT lietotājiem. DoT standarta aizstāvji bieži apliecina tā spēju cīnīties ar cilvēktiesību problēmām nemierīgajos reģionos.

Tomēr valstīs, kur vārda brīvība ir pakļauta ierobežojumam, DoT aizsargājošā aura var ironiskā kārtā izcelt lietotājus, padarot tos par nomācošu režīmu mērķi.

DNS, izmantojot HTTPS (DoH)

DoH savā būtībā izmanto HTTPS attālām DNS interpretācijām un galvenokārt darbojas caur portu 443. Veiksmīgai darbībai atrisinātājiem ir nepieciešams DoH serveris, kurā tiek mitināts vaicājuma galapunkts.

DOH pieņemšana visās pārlūkprogrammās

Kopš Google Chrome versijas 83 gan operētājsistēmā Windows, gan macOS, pārlūkprogramma ir iekļāvusi DoH, kas ir pieejama, izmantojot tās iestatījumus. Izmantojot pareizo DNS servera iestatījumu, Chrome akcentē DNS pieprasījumus ar šifrēšanu.

Turklāt ikvienam ir tiesības izvēlēties sev vēlamo DoH serveri. Chrome pat tiek integrēts ar dažādiem DoH nodrošinātājiem, piemēram, Google publisko DNS un Cloudflare.

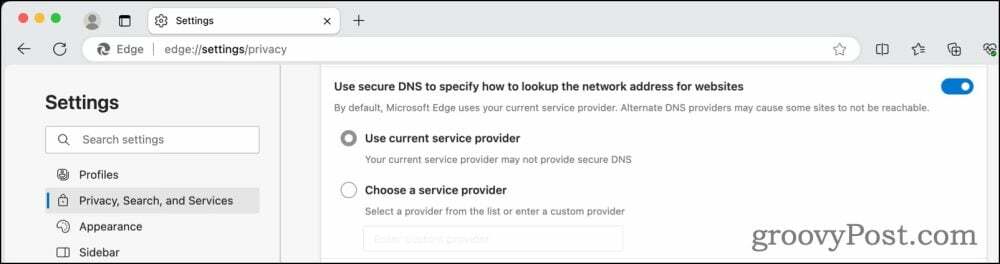

Microsoft Edge arī nodrošina iebūvēts atbalsts DoH, var pārvietoties, izmantojot tā iestatījumus. Kad Edge ir aktivizēts un savienots pārī ar saderīgu DNS serveri, tas nodrošina, ka DNS vaicājumi paliek šifrēti.

Sadarbībā ar Cloudflare 2018. gadā Mozilla Firefox integrēja DoH, kas pazīstams kā Trusted Recursive Resolver. No 2020. gada 25. februāra ASV bāzētie Firefox cienītāji varēs izmantot DoH, izmantojot Cloudflare, kas darbojas kā noklusējuma atrisinātājs.

Opera lietotāji var arī ieslēgt vai izslēgt DoH, izmantojot pārlūkprogrammas iestatījumus, pēc noklusējuma novirzot DNS pieprasījumus uz Cloudflare.

DOH integrācija ar operētājsistēmu

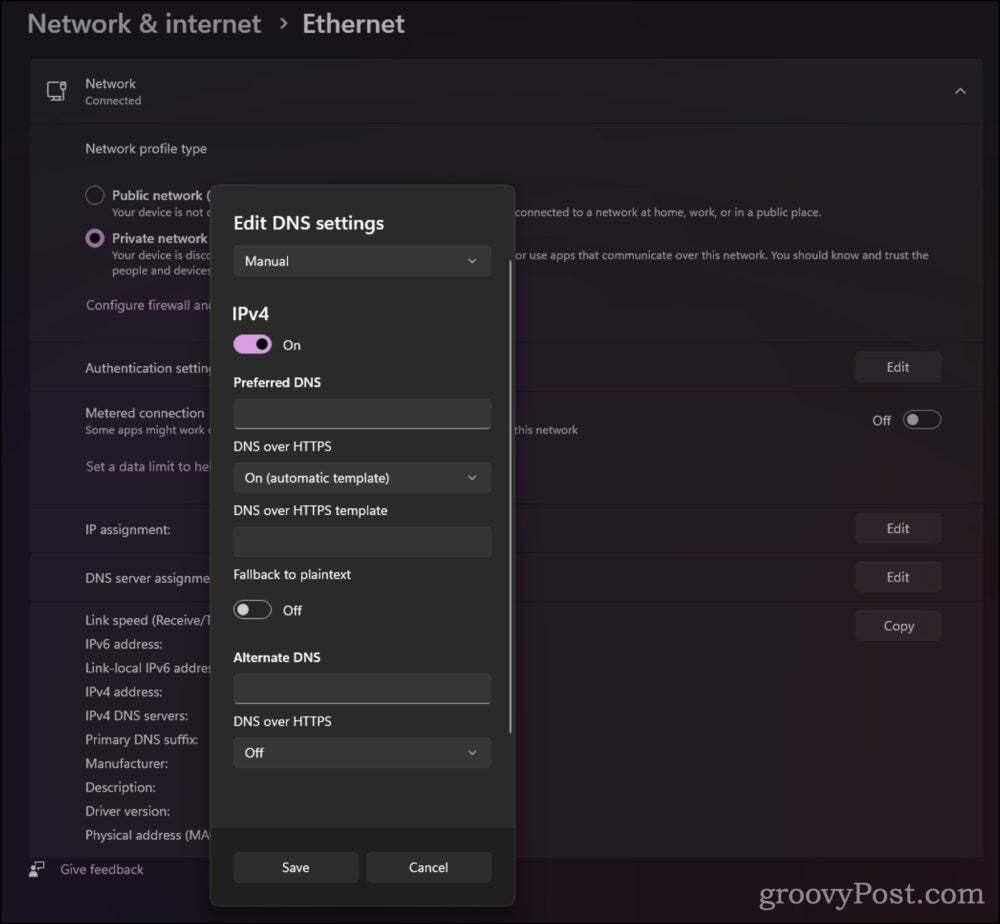

Vēsturiski Microsoft operētājsistēmas ir vilcinājušies pieņemt avangarda tehnoloģiju. Tomēr Windows 10 virzījās uz nākotni, ļaujot lietotājiem aktivizēt DoH, izmantojot tā iestatījumus.

Apple ir devies tālāk, ieviešot uz lietotnēm orientētas šifrēšanas metodes. Šis revolucionārais solis dod iespēju lietotņu izstrādātājiem iekļaut savas atšķirīgās šifrētās DNS konfigurācijas, dažkārt padarot tradicionālās vadīklas novecojušas.

Plašais šifrētās DNS trafika horizonts simbolizē digitālās jomas attīstību, uzsverot pastāvīgos centienus pēc pastiprinātas drošības un uzlabotas privātuma.

Strīdi, kas saistīti ar šifrētu DNS

Lai gan DNS trafika šifrēšana pastiprina konfidencialitāti un uzlabo lietotāju privātumu ar tādiem aizsardzības pasākumiem kā ODoH, ne visi atbalsta šo maiņu. Plaisa galvenokārt ir starp galalietotājiem un tīkla operatoriem.

Vēsturiski tīkla operatori piekļuva DNS vaicājumiem novērst ļaunprātīgas programmatūras avotus un cits nevēlams saturs. Viņu centieni atbalstīt šo praksi likumīgām drošības un tīkla pārvaldības vajadzībām ir arī IETF ADD (Adaptive DNS Discovery) darba grupas galvenais punkts.

Būtībā debates var raksturot šādi: "universālā šifrēšana" pret "tīkla suverenitāti". Šeit ir detalizēta izpēte:

Universālā DNS trafika šifrēšana

Lielākā daļa šifrēšanas metožu ir atkarīgas no DNS risinātājiem, kas ir konfigurēti šifrēšanai. Tomēr šie šifrēšanu atbalstošie atrisinātāji veido tikai nelielu daļu no kopējā daudzuma.

DNS atrisinātāju centralizācija vai konsolidācija ir draudoša problēma. Ar ierobežotām iespējām šī centralizācija rada vilinošus mērķus ļaunprātīgām organizācijām vai uzmācīgai uzraudzībai.

Lielākā daļa šifrēto DNS konfigurāciju ļauj lietotājiem izvēlēties savu atrisinātāju. Tomēr apzinātas izvēles izdarīšana vidusmēra indivīdam var būt biedējoša. Noklusējuma opcija ne vienmēr var būt optimāla dažādu iemeslu dēļ, piemēram, atrisinātāja resursdatora jurisdikcijas dēļ.

Centralizēto serveru operatoru uzticamības noteikšana ir sarežģīta. Bieži vien ir jāpaļaujas uz viņu deklarācijām par privātumu un, iespējams, viņu pašnovērtējumiem vai trešo pušu vērtējumiem.

Ārējās atsauksmes ne vienmēr ir pārliecinošas. Pārsvarā viņi savus secinājumus pamato ar revidējamo sniegtajiem datiem, atsakoties no padziļinātas, praktiskas izmeklēšanas. Laika gaitā šie auditi var precīzi neatspoguļot operatora praksi, īpaši, ja notiek organizatoriskas izmaiņas.

Šifrēts DNS ir tikai viens no interneta pārlūkošanas aspektiem. Vairāki citi datu avoti joprojām var izsekot lietotājus, padarot šifrētu DNS par mazināšanas metodi, nevis līdzekli pret visu. Aspekti, piemēram nešifrēti metadati paliek pieejami un informatīvi.

Šifrēšana var aizsargāt DNS trafiku, taču konkrēti HTTPS savienojuma segmenti paliek caurspīdīgi. Turklāt šifrētais DNS var apiet uz DNS balstītus bloķēšanas sarakstus, lai gan, piekļūstot vietnēm tieši, izmantojot to IP, tiek darīts tas pats.

Lai patiesi novērstu izsekošanu un pārraudzību, lietotājiem ir jāizpēta visaptveroši risinājumi, piemēram, virtuālie privātie tīkli (VPN) un Tor, padarot trafika pārbaudi grūtāku.

"Tīkla suverenitātes" nostāja

Šifrēšana var ierobežot operatora spēju rūpīgi pārbaudīt un pēc tam regulēt vai labot tīkla darbības. Tas ir ļoti svarīgi tādām funkcijām kā vecāku kontrole, korporatīvā DNS vaicājumu redzamība un ļaunprātīgas programmatūras noteikšana.

Bring Your Own Device (BYOD) protokolu ieviešana, ļaujot lietotājiem mijiedarboties ar drošām sistēmām izmantojot personīgās ierīces, rada sarežģījumus, jo īpaši tādās stingrās nozarēs kā finanses un veselības aprūpe.

Rezumējot, lai gan šifrētais DNS piedāvā uzlabotu privātumu un drošību, tā pieņemšana ir izraisījusi spraigas debates, uzsverot sarežģīto līdzsvaru starp lietotāju privātumu un tīkla pārvaldību.

Noslēgums: paļaujieties uz šifrētu DNS trafiku vai skatiet to kā vienu konfidencialitātes rīku

Laikmetā, kad pieaug kiberdraudi un pieaug bažas par privātumu, digitālā pēdas nospieduma saglabāšana nekad nav bijusi tik kritiska. Viens no šīs digitālās robežas pamatelementiem ir domēna vārdu sistēma (DNS). Tomēr tradicionāli šie DNS pieprasījumi tika veikti vienkāršā tekstā, pakļaujot tiem ziņkārīgo skatienu, kas varētu raudzīties, neatkarīgi no tā, vai tie būtu kibernoziedznieki vai trešās puses. Šifrēta DNS trafika ir parādījusies kā risinājums šīs ievainojamības novēršanai.

Jums ir jānosaka labākais veids, kā izmantot šifrētu DNS. Varat paļauties uz programmatūras risinājumu, piemēram, pārlūkprogrammas funkcijām, ko piedāvā Microsoft Edge, Google Chrome un citi. Ja lietojat OpenDNS maršrutētājā, tomēr jums vajadzētu arī apsvērt savienojot to pārī ar DNSCrypt vispusīgai drošībai.