Dell piegādā klēpjdatorus ar bīstamu sakņu sertifikātu. Lūk, kā pārbaudīt datoru (atjaunināts)

Drošība / / March 18, 2020

Nedēļas nogalē tika atklāts, ka Dell ir slīdējis uz rootkit sertifikātu ar nosaukumu eDellRoot, lai palīdzētu ar klientu atbalstu. Šādi rīkojieties, ja esat inficējies.

Atjauninājums 10/11/2015: Dell reaģē uz drošības jautājumiem:

Dell ir oficiāli atbildējis uz eDellRoot jautājumu Atbalsta emuārs. Tas izlaida rokasgrāmatu: eDellRoot sertifikātu noņemšanas instrukcijas kā arī a maza lietderība (tiešā saite), kas to automātiski noņems jums.

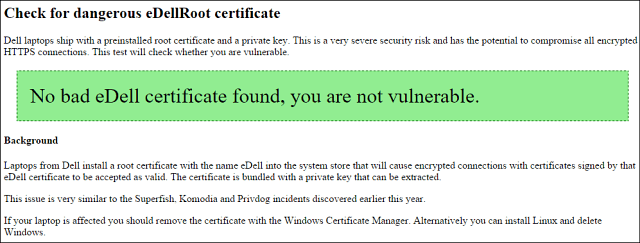

Noklikšķinot uz, varat pārbaudīt, vai jums ir eDellRoot sertifikāts šī saite (ko mēs izskaidrojam zemāk). Ja jums tas ir, mēs iesakām izlasīt Dell emuāra ziņu, lejupielādēt PDF failu un izpildīt norādījumus, kā no tā atbrīvoties.

Ir arī vērts atzīmēt, ka šodien mēs atklājām, ka tā nav tikai klēpjdatoru problēma (par kuru mēs sākotnēji ziņojām. Faktiski tā ir problēma ar visiem Dell personālo datoru formas faktoriem. Ja jums ir Dell PC, jums jāpārbauda, vai eDellRoot ir jūsu sistēmā. Pilnu stāstu lasiet mūsu ziņojumā zemāk.

eDellRoot sertifikāta drošības risks

Kas izrādījās vēl viens déjà vu, nedēļas nogalē tika atklāts, ka Dell Inc (kopš augusta) slīd rootkit sertifikāts ar nosaukumu eDellRoot, lai palīdzētu ar to, ko uzņēmums apgalvo, ka ir vieglāk piekļūt atbalsta pakalpojumiem klientiem. Reddit plakāta ziņojums, kurš iet ar vārdu rotorkovs populārā sociālo mediju vietnē ievietoja informāciju par atklājumu.

Es saņēmu spīdīgu jauno XPS 15 klēpjdatoru no Dell, un, mēģinot novērst problēmu, es atklāja, ka tas bija iepriekš ielādēts ar pašparakstītu saknes SI (sertifikātu pārvaldi) ar vārdu eDellRoot. Līdz ar to nāca arī tā privātā atslēga, kas tika atzīmēta kā neeksportējama. Tomēr joprojām ir iespējams iegūt neapstrādātu privātās atslēgas kopiju, izmantojot vairākus pieejamos rīkus (es izmantoju NCC grupas Jailbreak rīku). Pēc tam, kad to īsi pārrunājām ar kādu citu, kurš to arī bija atklājis, mēs nospriedām, ka viņi katru pārvadā klēpjdatoru, ko viņi izplata ar tieši tādu pašu saknes sertifikātu un privāto atslēgu, kas ir ļoti līdzīgs tam, ko Superfish darīja Lenovo datori. Tiem, kas nav pazīstami, tā ir būtiska drošības ievainojamība, kas apdraud visus jaunākos Dell klientus. Avots

Tikai atsvaidzināšanas nolūkos Lenovo saņēma milzīgu negatīvu reakciju, kad tika atklāts, ka uzņēmums ir ielādējis līdzīgu rootkit sertifikātu ko sauc par superzivju atlasītajās Lenovo ierīcēs. Uzņēmums saņēma tik daudz sliktas preses par šo rīcību, ka daži teica, ka notikušais, iespējams, sabojāja uzņēmuma ilgtermiņa reputāciju kā populāru zīmolu patērētāju un uzņēmumu vidū. Tā kā Lenovo ir Ķīnai piederošs uzņēmums un nesenās ledainās politiskās attiecības ar Ķīnu un ASV, kopš tā laika uzņēmums ir mēģinājis atjaunot uzticību patērētājiem. Incidents bija tik slikts, ka Microsoft bija jāpalīdz tīrīšanā izdodot Windows Defender definīcijas atjauninājumu, kas palīdzēja noņemt sertifikātu.

Līdz šim lietotāji ir atraduši neaizsargāto sertifikātu vietnē Dell Inspiron 5000, XPS 15 un XPS 13. Tā kā šī ir jauna attīstība, tā varētu būt arī citos tirgū esošajos Dell datoros.

Tika uzskatīts, ka negadījums bija pienācīgs brīdinājums citiem pārdevējiem, taču acīmredzot šķiet, ka Dell, kas ir viens no trim labākajiem datoru ražotājiem, ir kritis cauri plaisām. Uzņēmums mēģina mainīt situāciju, jau izdodot plašsaziņas līdzekļiem šādu paziņojumu:

Klientu drošība un privātums ir Dell galvenā problēma un prioritāte. Nesen radītā situācija ir saistīta ar karšu atbalsta sertifikātu, kas paredzēts, lai nodrošinātu labāku, ātrāku un vieglāku klientu atbalsta pieredzi.

Diemžēl sertifikāts ieviesa neparedzētu drošības ievainojamību. Lai to novērstu, mēs saviem klientiem sniedzam norādījumus, kā neatgriezeniski noņemt sertifikātu no viņu sistēmām, izmantojot tiešo e-pastu, mūsu atbalsta vietnē un tehniskajā atbalstā.

Mēs arī noņemam sertifikātu no visām Dell sistēmām, kas virzās uz priekšu. Ņemiet vērā, ka šī problēma neietekmēs komerciālos klientus, kuri attēlo savas sistēmas. Dell iepriekš neinstalē nevienu reklāmprogrammatūru vai ļaunprātīgu programmatūru. Ja sertifikāts ir pareizi noņemts, izmantojot ieteikto Dell procesu, sertifikāts pats netiks pārinstalēts.

Izgatavoja arī Dell pārstāvis paziņojums The Verge sakot: "Mums ir komanda, kas pēta pašreizējo situāciju, un atjaunināsim jūs, tiklīdz mums būs vairāk informācijas."

Tā kā nav informācijas par to, kuras sistēmas varētu ietekmēt, klientiem palīdzības saņemšanai būs jābūt atkarīgam no Dell.

Vai jūsu Dell dators ir pakļauts riskam? Lūk, kā to pārbaudīt

Ja vēlaties uzzināt, vai jūsu sistēma to varētu ietekmēt, varat pārbaudiet šo vietni izveidojis drošības žurnālists Hanno Boks, lai pārbaudītu jūsu sistēmas klātbūtni.

Līdz šim veiktie pētījumi ir pierādījuši koncepcijas scenārijus, kuros eDellRoot varētu manipulēt un izmantot derīgiem sertifikātiem, kas varētu izraisīt uzbrukumus.